本物か偽物か?認証ICが電池パックを見分ける(1/2 ページ)

電池パックならどれも同じというわけではない。最近のリチウムイオンセルには高電圧での充電が求められているが、認可されていない電池パックを使用すると、爆発を引き起こす可能性もある。最新のセキュリティ方式を採用した電池認証ICを使うことで偽造品を排除することができる。

携帯電話機やノート型パソコンといった民生機器用の電池パックはどれも同じというわけではない。システム設計者は、充電前の電池パックを認証して、互換性のあるパックのみを再充電システムに接続できるようにしなくてはならない。自分の設計にどの認証手法が適しているのかを判断するには、チップベンダーの認証手法ごとに、コスト、サイズ、セキュリティレベルを評価する必要がある。電池パックの認証が必要な理由は、パックの主要部分であるリチウムイオンセルがどんどん進化して、物理的な寸法は以前と同じであっても充電する電圧や速度が異なり、市場の細分化が進んでいるからだ*1)。誤った電圧で充電したり、速く充電しすぎたりすると、セルが爆発する可能性もある。ベンダーが純正電池パックを付けて製品を出荷しても、顧客が交換品や予備品を買う時に、速くかつ安く入手できる補修部品市場に出回る電池パックを買うことがある。しかし偽造電池パックの使用は非常に危険だ*2)。

2004年、携帯電話機メーカーの京セラと韓国LG社は、過熱と爆発を防止する過充電保護回路のない、自社商標を付けた偽造電池パックの回収を余儀なくされた。このような問題を解決するため、フィンランドのNokia社は自社の純正電池パックにホログラムを付けた。顧客はホログラムにあるコードをオンラインでチェックして、それが本物であるかどうかを確認できる。しかし、このアプローチは、電池パックの品質と真正品かどうかに対するメーカー側の懸念を顧客が理解し、ホログラムラベルが本物であることを顧客自らが確認してくれるという前提に基づいている。

もう一歩踏み込んだ検証方法としては、充電システムに認証機能を組み込む方法がある(別掲記事「クラッキングを防ぐ」を参照)。認証方法として最も初歩的なものは、ユーザーの期待どおりに電池が機能するかどうかを検証することである。このような認証では、パックに抵抗を挿入して、電圧が降下することを確認すればよい。次の段階としては、電池ID、製造日、セル電圧などのパラメータを含むパック内のコードを読み取る方法が考えられる。しかし、これらのパラメータは読み取りも複製も簡単にできてしまう。セキュリティレベルが最も高いのは、システムホストと電池パック内の暗号認証ICの間でチャレンジ-レスポンス認証を行う方法である(図1)。システム本体は外部の電池パック充電器である場合もあるが、携帯電話機やノート型パソコンの場合、電池パックは外部の充電器ではなくデバイス内で充電されるのが普通だ。電池パック内の認証ICはシステム本体からの問い合わせに対し、デバイス内のセキュリティアルゴリズムと秘密キーコードを決定するというレスポンスを返す。

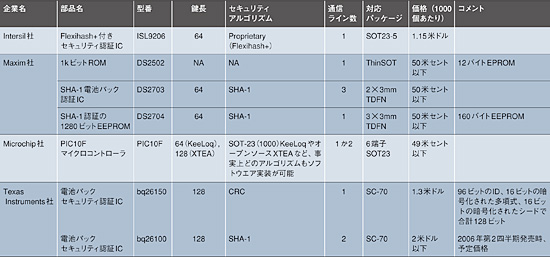

認証ICのセキュリティレベルは、その暗号化アルゴリズムの複雑さによる。認証ICに使用されている3つの主な手法としては、CRC(cyclic redundancy check)、SHA-1(secure hash algo-rithm-1)、そしてベンダー独自のアルゴリズムがある(表1)。

クラッキングを防ぐ

Maxim社の熱・電池マネジメント部門マネージングディレクタ、Gene Armstrong氏は、電池パックのセキュリティシステムを攻撃するいくつかの方法を挙げている。「1つの方法は、ブルートフォース(総当り攻撃)手法を使うことだ。チャレンジを発行してレスポンスを確認し、その機能を超高速のコンピュータでエミュレートして、チャレンジ/レスポンス対を生成した秘密キーを探すのだ。ブルートフォース手法の問題は、64ビットの秘密キーを探すのに280年はかかるということだ。3GHzのプロセッサならSHA-1のテストを約200nsで実行できる。すべての組み合わせをチェックするのに3.912秒、つまり約12万5000年かかる。1万台の3GHzのエンジンで並列処理しても、この方法で12.5年かけて解読できるという保証はどこにもない」。

2つ目は製造テストモードを探して利用するサイドチャネル攻撃という方法だ。Amrstrong氏によれば、Maxim社のDS 2704には秘密キーを読み出すテストモードがない。Maxim社ではテスト時にすべてのビットのANDを検査して、さらにそのICの部分が機能することを確認するためにORを検査している。

3つ目の攻撃方法としては物理的な方法が考えられる。Maxim社は部品の生産にメタル3層プロセスを用いており、最後のメタライズドシリコン層が電子顕微鏡をもってしても読めないようにしている。

脚注

※1…Conner, Margery,「新材料の開発で進化するリチウムイオン電池」, EDN Japan 2006年3月号 p.48。

※2…Israelsohn, Joshua,「保護回路で静電破壊、ノイズに強い製品を作る」, EDN Japan 2005年8月号 p.57。

Copyright © ITmedia, Inc. All Rights Reserved.