IoTにおける“精度”の重要性:IoTの真価を発揮するために(2/3 ページ)

正当なデータの真の重要性

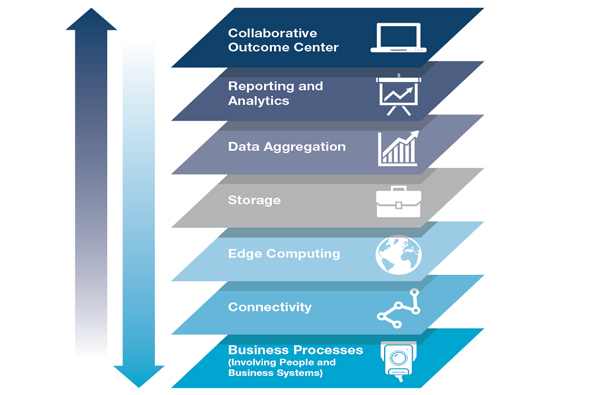

正当なデータがIoTエコシステムの中で確実に維持されるためには、考慮すべき要因が多数あります。モノのインターネットとは「モノ」からクラウドに至るまでに存在する数多くのレイヤーであると説明できます。各レイヤーには新しい外部接続とそれに伴うセキュリティリスクが存在する可能性があります。また、各レイヤを通って「モノ」まで戻るパスもあり得ます。それはデバイス、ネットワーク、クライアントに関することだけではありません。関連する側面を持つ領域は多数あり、それぞれが相互に接続される可能性があります。例えば、デバイスからクラウドへ、またはデバイスからゲートウェイを経てクラウドへ、といったようにです。正当性を求めるのは、レイヤーごとのセキュリティを確保するためです。接続するモノ、クラウド、ゲートウェイが増えるにつれて、セキュリティ上の欠陥になりやすい場所も増加します。

OWASP(Open Web Application Security Project)では、IoTのセキュリティ脆弱性の上位10項目を次のように分類しています。

- セキュリティが確保されていないWebインターフェース

(XSS、インジェクション、フィッシング) - 不十分な認証と承認

- セキュリティが確保されていないネットワーク・サービス

(SSH、SFTP、Telnet) - 暗号化されていないトランスポート層

- プライバシーの問題と懸念

- セキュリティが確保されていないクラウドインターフェース

- セキュリティが確保されていないモバイルインターフェース

- 不十分なセキュリティ設定能力

- セキュリティが確保されていないソフトウェア/ファームウェア

- 貧弱な物理的セキュリティ

クラウドでは、セキュリティ脅威はデータ漏えいとして現れることもあれば、偶発的データ損失やデータ盗難として現れることもあります。クラウドサービスが複数顧客にサービスを提供する(マルチテナント)ことは間違いないため、サービスには顧客同士を確実に分離する必要があります。その場合、考慮すべき問題が新たに生じます。ローカルでオンラインを維持できるケースや、データ欠落の可能性がある場合、システムの可用性はどうなるでしょうか? データは複数の場所でどのように共有され、セキュリティが確保されているのでしょうか? また、どのようなセキュリティ基準が設けられているのでしょうか? データは、特にIoTによりデータ量が激増する場合に、バックアップ可能でしょうか? アプリケーション・プログラム・インターフェース(API)は複数の顧客向けに同じクラウドサービスで開発され保存されることになります。このため、認証と承認の方法が(管理者のような権限のあるユーザを保護する方法とともに)重要です。

クラウドサービスプロバイダを検討し評価する方法は多数あります。1つは、公開されているセキュリティガイドラインを使用する方法です。これらのグローバルなクラウドガイドラインは絶えず強化されており、サービスプロバイダには、これらに適合するとの認定を受けることがますます求められるようになります。

しかし、セキュリティ上の懸念はクラウドに限定されません。スタックのレベルごとに、関連する脅威と対策法があります。物理的なIoTデバイスやゲートウェイが盗まれたり手を加えられたりすることや、データが権限のないユーザによる操作やアクセスを受ける可能性があります。この場合、対策として改ざん検出器、暗号化、デバイス登録などが用いられます。ソフトウェアやファームウェアは、フィッシング、マルウェア攻撃、改ざんの標的となる場合があります。このため、信頼できるOS、開発ライフサイクルへのセキュリティの組み込み、脆弱(ぜいじゃく)性試験が必須となります。ソフトウェアを実際に組み込んだ後、これを安全に更新する仕組み作りも重要です。データのトランスポート時、チャンネルのセキュリティが確保されていないと、改ざん、盗聴、攻撃を許容する可能性があります。

この場合、暗号化したトランスポートチャンネル、ポートやインターフェースの管理、継続的なプロアクティブモニタリングが極めて重要です。データプライバシーについては、顧客から特に高い信頼を得る必要があります。侵害がどんなにわずかなものでも、企業ブランドや評判が損なわれてしまうことがあります。そのため、保存データやデータ保持を最小化または難読化するデータ暗号化方式のような優れた手法を用いることが重要です。世界のプライバシーデータ保護政策は絶えず進化し、変化しています。世界のさまざまな地域での規制の違いに対応できる柔軟なシステムを保持することが重要です。アプリケーションレベルでは、権限のないアクセスを阻止するためにユーザの認証と承認を行うだけでなく、脆弱性を発見するためにコードを継続的にテストします。さらに、WAF(web application firewalls)や攻撃を受けたアカウントを隔離しロックアウトする機能のような、アウトオブバンド保護についても検討します。今日の対策は全て適用可能ですが、セキュリティをエコシステムに組み込み、末端で改造されないようにする必要があります。

Copyright © ITmedia, Inc. All Rights Reserved.